¿Qué implica ser un Hacker Ético?

Un hacker ético es un profesional de la ciberseguridad que utiliza sus habilidades de hacking para identificar y corregir vulnerabilidades en los sistemas informáticos, con el objetivo de proteger las redes y datos de posibles ataques maliciosos. A diferencia de los hackers maliciosos, los hackers éticos trabajan de manera legal y autorizada para mejorar la seguridad cibernética. Su papel es crucial en la identificación de debilidades antes de que los ciberdelincuentes puedan explotarlas, garantizando así una protección efectiva contra amenazas y ataques.

En la actualidad, las agencias gubernamentales y las organizaciones comerciales necesitan constantemente hackers éticos para combatir la creciente amenaza a la seguridad informática. Muchas agencias gubernamentales, profesionales y corporaciones comprenden ahora que, si se desea proteger un sistema, no se puede hacerlo simplemente cerrando las puertas.”

Jay Bavisi, Director ejecutivo del EC-Council

¿Beneficios del Hacking Ético?

El principal beneficio del hacking ético es evitar que los datos sean robados y utilizados indebidamente por atacantes maliciosos, así como:

- Descubrir vulnerabilidades desde el punto de vista de un atacante para que se puedan solucionar los puntos débiles.

- Implementar una red segura que evite brechas de seguridad.

- Defender la seguridad nacional protegiendo los datos de los terroristas.

- Ganar la confianza de los clientes e inversores garantizando la seguridad de sus productos y datos.

- Ayudamos a proteger las redes con evaluaciones del mundo real.

¿Qué tipos de hacking ético existen?

No es ningún secreto que cualquier sistema, proceso, sitio web, dispositivo, etc., puede ser hackeado. Para entender cómo puede ocurrir el hackeo y cuáles pueden ser los daños, los hackers éticos deben saber pensar como hackers maliciosos y conocer las herramientas y técnicas que probablemente utilicen.

Hackeo de Aplicaciones Web

Se refiere a la explotación de vulnerabilidades en aplicaciones web para acceder a datos sensibles o comprometer la funcionalidad de la aplicación.

Hackeo de Sistemas:Consiste en la intrusión en sistemas operativos o computadoras para obtener acceso no autorizado a recursos y datos, con el objetivo de identificar y corregir fallos de seguridad

Hackeo de Servidores Web:

Implica atacar servidores web para obtener acceso no autorizado, comprometer la integridad de los sitios web o robar información almacenada en el servidor.

Hackeo de redes inalámbricas

Se refiere a la explotación de debilidades en redes Wi-Fi o redes inalámbricas para interceptar comunicaciones, acceder a la red o comprometer la seguridad de los dispositivos conectados.

Ingeniería Social

Es el uso de manipulación psicológica para engañar a las personas y obtener acceso a información confidencial o sistemas, explotando la confianza y las vulnerabilidades humanas en lugar de técnicas de hacking técnico.

Tipos de Hackers informáticos

Los hackers son de distintos tipos y reciben su nombre en función de su intención de piratear el sistema. En líneas generales, hay dos tipos principales de hackers: hackers de sombrero blanco y hackers de sombrero negro. Los nombres derivan de los viejos westerns, donde el bueno usa un sombrero blanco y el malo usa un sombrero negro.

White Hat Hacker

Los hackers éticos o hackers de sombrero blanco no pretenden dañar el sistema ni la organización, pero lo hacen, de manera oficial, para penetrar y localizar las vulnerabilidades, aportando soluciones para solucionarlas y garantizar la seguridad.

Black Hat Hacker

A diferencia de un hacker ético, los hackers de sombrero negro o hackers no éticos realizan piratería para cumplir sus intenciones egoístas de obtener beneficios monetarios.

Gray Hat Hacker

Los hackers de sombrero gris son una combinación de hackers de sombrero blanco y de sombrero negro. Hackean sin ninguna intención maliciosa, solo por diversión. Lo hacen sin la aprobación de la organización atacada.

Fases del hacking ético

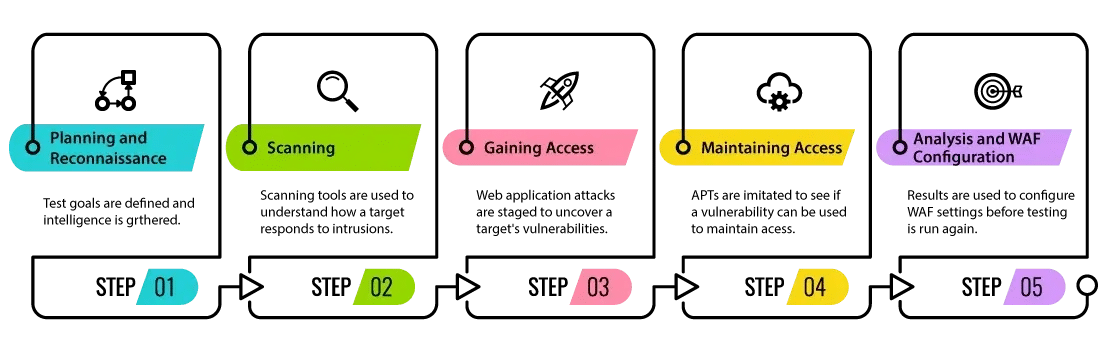

El hacking ético es un proceso de detección de vulnerabilidades en la infraestructura de una aplicación, un sistema o una organización que un atacante puede utilizar para explotar a una persona u organización. Utilizan este proceso para prevenir ciberataques y violaciones de seguridad pirateando legalmente los sistemas y buscando puntos débiles. Un hacker ético sigue los pasos y el proceso de pensamiento de un atacante malintencionado para obtener acceso autorizado y probar las estrategias y la red de la organización.

Un atacante o hacker ético sigue el mismo proceso de cinco pasos para vulnerar la red o el sistema. El proceso de hacking ético comienza con la búsqueda de diversas formas de hackear el sistema, explotar las vulnerabilidades, mantener un acceso constante al sistema y, por último, limpiar el rastro.

Las cinco fases del hacking ético son:

- Reconocimiento

El primer paso de la metodología de hacking ético es el reconocimiento, también conocido como la fase de recopilación de información o de huellas dactilares. El objetivo de esta fase preparatoria es recopilar la mayor cantidad de información posible. Antes de lanzar un ataque, el atacante recopila toda la información necesaria sobre el objetivo. Es probable que los datos contengan contraseñas, detalles esenciales de los empleados, etc. Un atacante puede recopilar la información utilizando herramientas como HTTPTrack para descargar un sitio web completo y recopilar información sobre un individuo o utilizando motores de búsqueda como Maltego para investigar sobre un individuo a través de varios enlaces, perfil de trabajo, noticias, etc.

El reconocimiento es una fase esencial del hacking ético. Ayuda a identificar qué ataques pueden lanzarse y qué probabilidad hay de que los sistemas de la organización sean vulnerables a esos ataques.

Footprinting recopila datos de áreas como:

- Servicios TCP y UDP

- Vulnerabilidades

- A través de direcciones IP específicas

- Anfitrión de una red

En el hacking ético, la huella de datos es de dos tipos:

Activo: este método de seguimiento implica recopilar información del objetivo directamente mediante herramientas Nmap para escanear la red del objetivo.

Pasivo: el segundo método de registro consiste en recopilar información sin acceder directamente al objetivo de ninguna manera. Los atacantes o piratas informáticos éticos pueden recopilar el informe a través de cuentas de redes sociales, sitios web públicos, etc.

- Escaneo

El segundo paso en la metodología de hacking es el escaneo, donde los atacantes intentan encontrar diferentes formas de obtener la información del objetivo. El atacante busca información como cuentas de usuario, credenciales, direcciones IP, etc. Este paso del hacking ético implica encontrar formas fáciles y rápidas de acceder a la red y buscar información. Herramientas como marcadores, escáneres de puertos, mapeadores de red, sweepers y escáneres de vulnerabilidad se utilizan en la fase de escaneo para escanear datos y registros.

En la metodología de hacking ético, se utilizan cuatro tipos diferentes de prácticas de escaneo, que son las siguientes:

Análisis de vulnerabilidades : esta práctica de análisis se centra en las vulnerabilidades y los puntos débiles de un objetivo y prueba distintas formas de explotar esas debilidades. Se lleva a cabo utilizando herramientas automatizadas como Netsparker, OpenVAS, Nmap, etc.

Escaneo de puertos: implica el uso de escáneres de puertos, marcadores y otras herramientas o software de recopilación de datos para escuchar los puertos TCP y UDP abiertos, los servicios en ejecución y los sistemas activos en el host de destino. Los evaluadores de penetración o los atacantes utilizan este escaneo para encontrar puertas abiertas para acceder a los sistemas de una organización.

Escaneo de red: esta práctica se utiliza para detectar dispositivos activos en una red y encontrar formas de explotarla. Podría ser una red organizacional donde todos los sistemas de los empleados están conectados a una sola red. Los piratas informáticos éticos utilizan el escaneo de red para fortalecer la red de una empresa identificando vulnerabilidades y puertas abiertas.

- Obtener y mantener acceso

El siguiente paso en el hackeo es cuando un atacante utiliza todos los medios para obtener acceso no autorizado a los sistemas, aplicaciones o redes del objetivo. Un atacante puede utilizar varias herramientas y métodos para obtener acceso e ingresar a un sistema. Esta fase del hackeo intenta ingresar al sistema y explotarlo descargando software o aplicaciones maliciosas, robando información confidencial, obteniendo acceso no autorizado, pidiendo un rescate, etc. Metasploit es una de las herramientas más comunes que se utilizan para obtener acceso, y la ingeniería social es un ataque ampliamente utilizado para explotar un objetivo.

Los hackers éticos y los evaluadores de penetración pueden proteger los posibles puntos de entrada, garantizar que todos los sistemas y aplicaciones estén protegidos con contraseña y asegurar la infraestructura de red mediante un cortafuegos. Pueden enviar correos electrónicos falsos de ingeniería social a los empleados e identificar qué empleado es más probable que sea víctima de ciberataques.

- Mantener el acceso

Una vez que el atacante logra acceder al sistema de la víctima, intenta mantener el acceso. En esta etapa, el hacker explota continuamente el sistema, lanza ataques DDoS, utiliza el sistema pirateado como plataforma de lanzamiento o roba toda la base de datos. Una puerta trasera y un troyano son herramientas que se utilizan para explotar un sistema vulnerable y robar credenciales, registros esenciales y más. En esta fase, el atacante intenta mantener el acceso no autorizado hasta que complete sus actividades maliciosas sin que el usuario se entere.

Los hackers éticos o evaluadores de penetración pueden utilizar esta fase escaneando toda la infraestructura de la organización para detectar actividades maliciosas y encontrar su causa raíz para evitar que los sistemas sean explotados.

- Ocultar huellas

La última fase del hacking ético requiere que los hackers limpien su rastro, ya que ningún atacante quiere ser descubierto. Este paso garantiza que los atacantes no dejen pistas ni evidencias que puedan rastrearse. Es crucial, ya que los hackers éticos necesitan mantener su conexión en el sistema sin ser identificados por el equipo de respuesta a incidentes o el equipo forense. Incluye la edición, corrupción o eliminación de registros o valores de registro. El atacante también elimina o desinstala carpetas, aplicaciones y software o se asegura de que los archivos modificados se rastreen hasta su valor original.

En la piratería ética, los hackers éticos pueden utilizar las siguientes formas para borrar sus rastros:

- Uso de shells HTTP inversos

- Borrar caché e historial para borrar la huella digital

- Uso de túneles ICMP (Protocolo de mensajes de control de Internet)

Estos son los cinco pasos de la metodología de piratería CEH que los hackers éticos o los evaluadores de penetración pueden utilizar para detectar e identificar vulnerabilidades, encontrar posibles puertas abiertas para ciberataques y mitigar las brechas de seguridad para proteger las organizaciones. Para obtener más información sobre cómo analizar y mejorar las políticas de seguridad y la infraestructura de red, puede optar por una certificación de piratería ética . La certificación de piratería ética certificada (CEH v12) proporcionada por EC-Council capacita a una persona para comprender y utilizar herramientas y tecnologías de piratería para piratear una organización de manera legal.

La acreditación Certified Ethical Hacker (C|EH) proporcionada por EC-Council es un curso de piratería ética respetado y confiable en la industria. Desde el inicio de Certified Ethical Hacker en 2003, la credencial se ha convertido en una de las mejores opciones para industrias y empresas de todo el mundo. El examen C|EH cumple con la norma ANSI 17024, lo que agrega valor y credibilidad a los miembros de la acreditación. También figura como una certificación de referencia en la Directiva 8570 del Departamento de Defensa de los EE. UU. (DoD) y es una capacitación certificada por NSCS.

¡Hoy en día, puedes encontrar hackers éticos certificados trabajando con algunas de las mejores y más grandes empresas en industrias como la salud, las finanzas, el gobierno, la energía y muchas más!

Fuente: EC-Council, Cybersecurity Exchange Ethical Hacking, What is Ethical Hacking.