¿Qué es la Confianza cero?

La Confianza cero es una estrategia de seguridad. No es un producto o un servicio, sino un enfoque para diseñar e implementar un conjunto de principios de seguridad: Comprobación explícita, acceso con privilegios mínimos y asumir de que hay brechas.

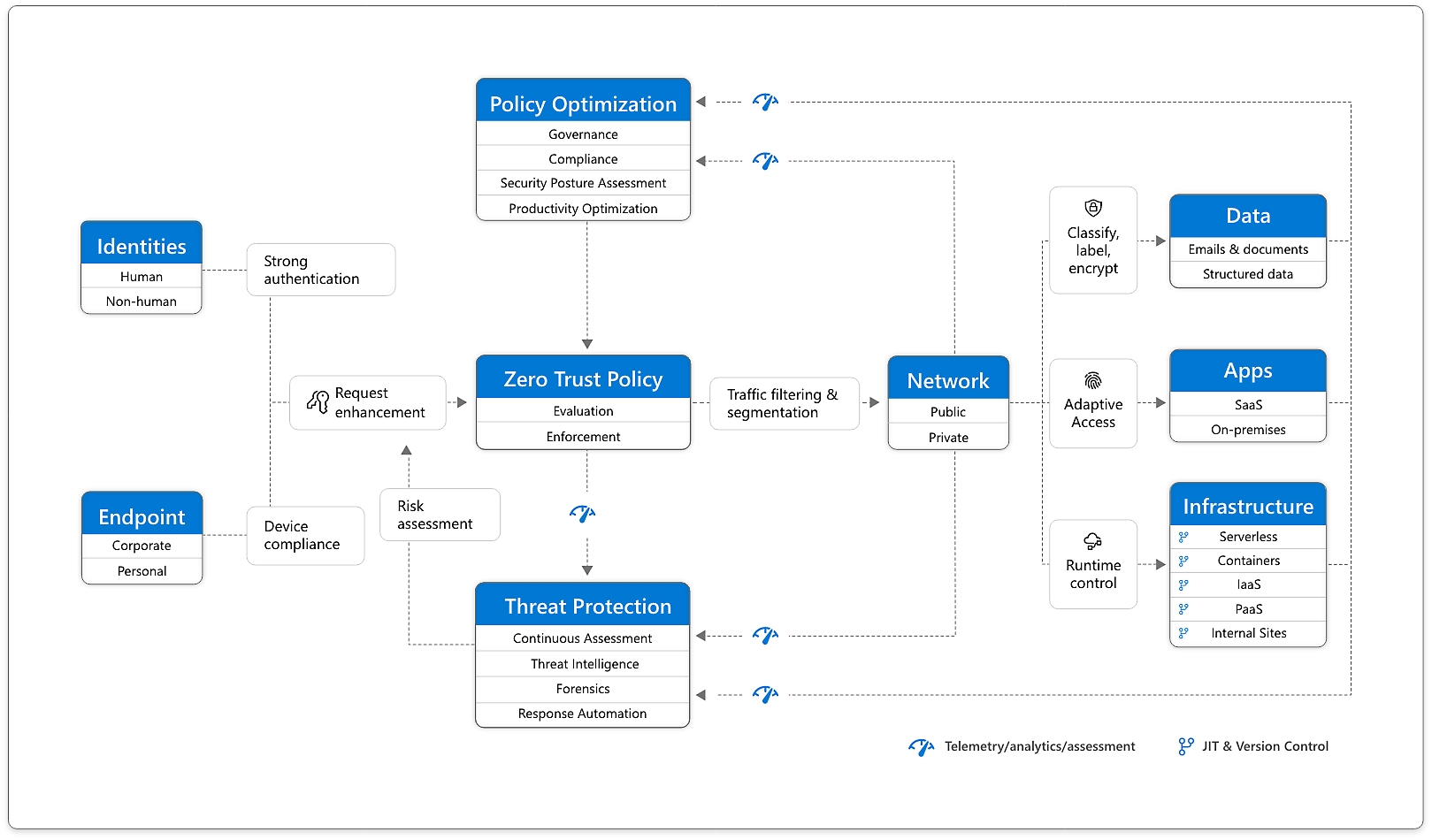

En el pasado, es posible que las empresas hayan centrado sus defensas en proteger el acceso a la red con firewalls y VPN locales, asumiendo que todo dentro de la red estaba seguro. Pero hoy, a medida que las huellas de datos se han expandido para ubicarse fuera de las instalaciones en la nube o en redes híbridas, el modelo de seguridad Confianza cero ha evolucionado para abordar un conjunto más holístico de vectores de ataque. Los principios de Confianza cero se aplican en un plano de control integral para proporcionar múltiples capas de defensa.

Principios rectores de Confianza cero

-

Comprobación explícita

Se realizan siempre las operaciones de autorización y autenticación en función de todos los puntos de datos disponibles.

-

Acceso con privilegios mínimos

Se limita el acceso de los usuarios con los modelos Just-In-Time y Just-Enough-Administration (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos.

-

Asumir de que hay brechas

Se minimiza el radio de explosión y el acceso a los segmentos. Se comprueba el cifrado de un extremo a otro y se usa análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas.

Este es el núcleo de Confianza cero. En lugar de suponer que todo lo que está detrás del firewall corporativo está seguro, el modelo de Confianza cero supone que hay incumplimientos y comprueba cada solicitud como si se originara en una red abierta. Independientemente del origen de la solicitud o de los recursos a los que accede, la Confianza cero nos enseña a “desconfiar y comprobar siempre”. Cada solicitud de acceso pasa por un proceso completo de autenticación, autorización y cifrado antes de otorgar el acceso. Los principios de acceso de microsegmentación y privilegios mínimos se aplican para minimizar el movimiento lateral. Se utilizan análisis e inteligencia sofisticados para detectar anomalías y responder a ellas en tiempo real.

Está diseñado para adaptarse a las complejidades del entorno moderno que abarca la fuerza de trabajo móvil, protege a las personas, los dispositivos, las aplicaciones y los datos dondequiera que se encuentren.

Un enfoque de Confianza cero debe extenderse a lo largo de todo el patrimonio digital y servir como filosofía de seguridad integrada y estrategia de un extremo a otro. Para ello, es preciso implementar controles y tecnologías de Confianza cero en seis elementos básicos. Cada uno de ellos es un origen de señal, un plano de control para la aplicación y un recurso crítico que se debe defender.

Elementos básicos de la Confianza cero:

Identify

La Confianza cero comienza con la identidad, verificando que solo las personas, los dispositivos y los procesos a los que se les ha otorgado acceso a los recursos pueden acceder a ellos.

Endpoints

Luego viene la evaluación del cumplimiento de la seguridad de los puntos finales del dispositivo, el hardware que accede a los datos, incluidos los sistemas IoT en el perímetro.

Apps

Esta supervisión también se aplica a las aplicaciones, ya sean locales o en la nube, como los puntos de entrada del nivel de software a la información.

Network

Luego, existen protecciones en la capa de red para el acceso a los recursos, especialmente aquellos dentro del perímetro corporativo.

Infrastructure

Seguido por la infraestructura que aloja los datos locales y en la nube. Esto puede ser físico o virtual, incluidos los contenedores y los microservicios, los sistemas operativos y el firmware subyacentes.

Data

Y, por último, la protección de los datos en sí en todos los archivos y contenido, así como los datos estructurados y no estructurados dondequiera que residan.

Los diferentes requisitos de la organización, las implementaciones tecnológicas existentes y las fases de la seguridad afectan a la forma en que se planea la implementación de un modelo de seguridad de Confianza cero. Microsoft ha desarrollado las siguientes instrucciones para evaluarte, prepararte y ayudarte a elaborar un plan para que puedas llegar a la Confianza cero.

El enfoque que se debe adoptar con respecto a Confianza cero se puede organizar en torno a estos pilares tecnológicos clave:

Protección de la identidad con Confianza cero

Una vez que se ha concedido a una identidad acceso a un recurso, los datos pueden fluir a varios puntos de conexión diferentes: desde dispositivos IoT a smartphones, desde BYOD a dispositivos administrados por asociados y desde cargas de trabajo locales en servidores hospedados en la nube. Esta diversidad crea un área enorme expuesta a ataques. Supervisa y aplica el estado de los dispositivos y el cumplimiento del acceso seguro.

Protección de aplicaciones mediante la Confianza cero

Tanto las aplicaciones como las API proporcionan la interfaz a través de la que se consumen los datos. Pueden ser aplicaciones locales heredadas, migradas mediante lift-and shift a cargas de trabajo en la nube o modernas aplicaciones SaaS. Aplica los controles y tecnologías necesarios para detectar shadow IT, garantizar que los permisos de las aplicaciones son adecuados, acceder a la puerta en función de los resultados de análisis en tiempo real, supervisar el comportamiento anómalo, controlar las acciones de los usuarios y validar las opciones de configuración seguras.

Protección de los datos con Confianza cero

En última instancia, los equipos de seguridad protegen los datos. Siempre que sea posible, los datos deben seguir siendo seguros aunque salgan de los dispositivos, las aplicaciones, la infraestructura y las redes que la organización controla. Clasifica, etiqueta, cifra los datos, y restringe el acceso en función de esos atributos.

Protección de la infraestructura con Confianza cero

Cualquier infraestructura, ya sea de los servidores locales, las máquinas virtuales basadas en la nube, los contenedores o los microservicios, representa un vector de amenaza crítico. Evalúa la versión, la configuración y el acceso JIT para reforzar la defensa. Usa datos de telemetría para detectar ataques y anomalías, bloquea y marca automáticamente cualquier comportamiento que presente ser un riesgo y, posteriormente, toma las medidas de protección necesarias.

Protección de redes con Confianza cero

El acceso a todos los datos se realiza a través de la infraestructura de red, los controles de las redes pueden ser un elemento crítico para mejorar la visibilidad y ayudar a evitar que los atacantes se muevan después por toda la red. Segmenta las redes (y realiza una microsegmentación más profunda en la red) e implementa la protección contra amenazas en tiempo real, así como el cifrado, la supervisión y análisis de un extremo a otro de las redes.

Visibilidad, automatización y orquestación con Confianza cero

El enfoque que se debe seguir para implementar una metodología de Confianza cero de un extremo a otro entre identidades, puntos de conexión y dispositivos, datos, aplicaciones, infraestructura y red, aumentan la visibilidad, lo que proporciona mejores datos para tomar decisiones de confianza. Dado que cada una de estas áreas individuales genera sus propias alertas pertinentes, se necesita una funcionalidad integrada para administrar el flujo de datos resultante para defenderse mejor contra las amenazas y validar la confianza en una transacción.

Con Confianza cero, pasamos de una perspectiva de confianza por defecto a otra de confianza por excepción. Una funcionalidad integrada para administrar automáticamente esas excepciones y alertas es importante para que pueda encontrar y detectar amenazas más fácilmente, responder a ellas y evitar o bloquear eventos no deseados en toda una organización.

Conoce sobre el diseño de la estrategia de seguridad, como las operaciones de seguridad y la identidad basada en los principios y arquitectura de Confianza cero con el curso SC-100T00 Microsoft Cybersecurity Architect.

Fuente: Microsoft Learn, Centro guía de Confianza cero.